habr.com

Использование и восстановление свинцовых АКБ мой опыт

Недавно я делал очередную замену батареек в своих ИБП. Я решил поглубже изучить вопрос правильного использования свинцовых АКБ, их устройство и химию процесса.

Цена батарей растет из-за курса и покупать их становится накладно.

Можно ли сделать так, чтобы батарейки служили дольше? Как получить от них максимальную отдачу, чтобы оборудование работало дольше и отключения электричества меня совсем не беспокоили?

Хочу поделиться опытом. Кому интересно, прошу под кат…

Долгая работа от батареи.

На батареях для бесперебойника производители пишут 20 часовую емкость, то есть емкость, которую батарея отдаст за 20 часов разряда.Но в бесперебойниках такого режима не бывает. Они работают от батареи минут 30 в лучшем случае. А обычно 5-10.

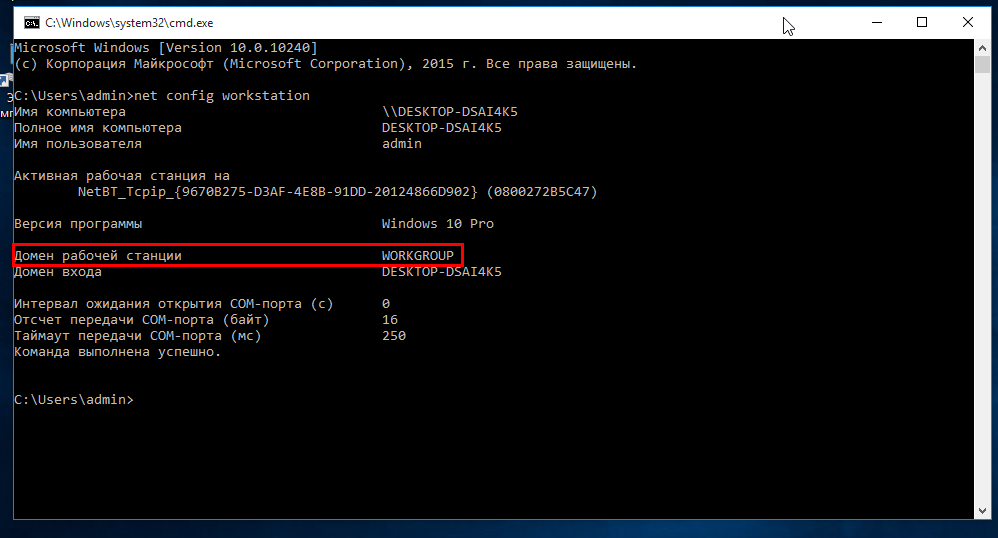

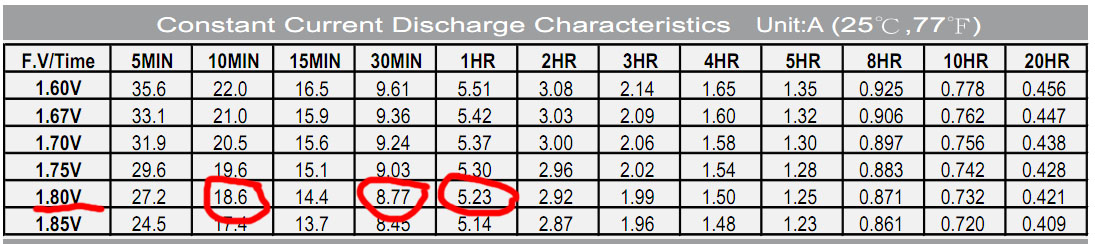

Посмотрим на табличку из даташита на батарею CSB GP1272 с заявленной емкостью 7.2 Ач:

Так вот, если мы будем разряжать ее 1 час до напряжения 10.8 вольт (больше не рекомендуется иначе будет потеря ресурса), то она отдаст 5.23 Ач. Уже очень далеко от заявленных 7.2 не правда ли?

Если 30 минут, то 4.38

Если 10 минут, то 3,1 всего 43% емкости!

Вывод: свинцовые батареи не любят отдавать большие токи.

Оставим заявленную емкость на совести производителей и подумаем, как лучше поступить.

А вот как:

Бесперебойники с одной батарейкой для питания компьютера не пригодны. Ну может быть кроме совсем слабых офисных машин.

Ну, или они будут работать считанные минуты а батарейки будут умирать быстро и не отдавать и треть своей емкости.

Сам бесперебойник может и выдержит какое-то время 300вт нагрузки, которые на нем написаны, но батарейке внутри будет очень тяжко.

Такие бесперебойники годятся для питания какого-нибудь маломощного устройства (роутера например) или неттопа или совсем слабого офисного системника с маленьким монитором.

Для питания компьютера надо использовать бесперебойник с двумя батареями. Обычно это устройства категории «smart».

Это не только в 2 раза больше емкость, но и в 2 раза меньший ток. А значит, отдать батарейки смогут ампер * часов больше.

А еще хорошо бы использовать в компьютере качественные блоки питания с PFC корректором и высоким КПД.

С хорошим блоком питания будет меньше потерь, а значит дольше время работы от батарей.

Долгая жизнь АКБ

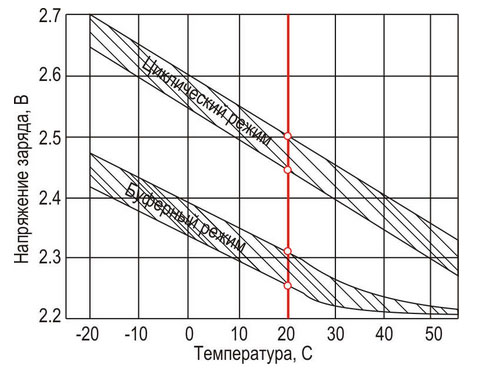

Почему в одних бесперебойниках батарейки живут по 5-6 лет, а в других помирают за год, и их приходится выковыривать оттуда монтажкой? Попробуем разобраться.Для этого посмотрим вот на этот график из даташита:

А теперь возьмем термометр и измерим температуру в помещении и в батарейном отсеке.

Посмотрим теперь на график. Если температура батарей 20-25 градусов (как обычно в помещении), то срок службы 5 лет. Если 35, то в 2 раза меньше! А если выше 40, то батарейка проживет меньше 2х лет.

Вывод: батареи должны быть холодными! Ну, то есть не выше комнатной температуры.

При повышении температуры ускоряются химические процессы и испарение электролита.

А еще, есть еще такая штука как температурная компенсация напряжения заряда.

В некоторых даташитах ее указывают. Но чаще просто приводят режимы для 20 или 25 градусов цельсия.

Вот диаграмма из даташита:

Напряжение заряда для разных температур разное и его надо корректировать по фактической температуре в батарейном отсеке. Продвинутые ИБП умеют это делать сами. Но чаще всего, зарядник там стоит тупой и кипятит батареи повышенным напряжением заряда в дополнение к тому, что греет их.

Посмотрим, как обстоит дело в реальных устройствах

У меня есть 2 ИБП типа «смарт». Один Ippon вот такой:

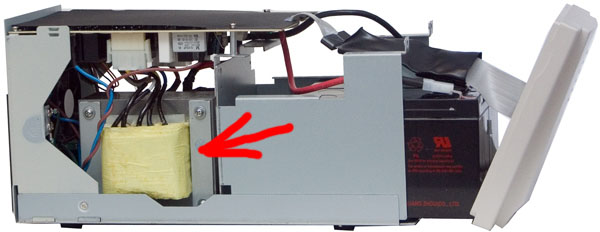

А другой APC smart 700 вот такой:

Ну и еще пара простеньких APC back CS500.

У устройств типа «смарт» есть одна особенность. Там стоит Большой Железный Трансформатор (БЖТ).

Он активен всегда, когда ИБП включен в розетку. И он греется! При питании от сети этот БЖТ работает в режиме автотрансформатора и может повышать или понижать напряжение путем переключения обмоток. Так же как в трансформаторах для лампового дедушкиного телевизора, но только автоматически. От него же идет зарядка. Хотя в более современных ИБП, зарядку делают на отдельном импульснике.

Так вот в Ippon этот трансформатор отдает в тепло 30 Вт. А в APC почти 20.

(Замерил потребление на холостом ходу)

Я измерил температуру в помещении, а также температуру в батарейном отсеке ИБП.

Еще я измерил напряжение заряда.

Получилось вот что:

Температура в помещении 25 градусов.

Температура в ИБП Ippon 25 градусов.

Температура внутри APC 34 градуса!

Напряжение заряда Ippon 27.5 V, у APC оно 27.2 V.

В Ippon есть кулер. И он крутится всегда, когда он включен в сеть. Конструкторы позаботились об охлаждении, не смотря на то, что это не самый крутой производитель. А вот зарядник там самый простой линейный на LM317. И напряжение высоковато для моих 25 градусов в помещении.

У APC ситуация плохая. Принудительное охлаждение отсутствует, монтаж плотный, трансформатор нагревает батарейный отсек. И хотя напряжение заряда примерно соответствует (возможно даже есть температурная коррекция), он все равно быстро убьет батареи.

Что я буду делать

В Ippon я немножко уменьшу зарядное напряжение. Сделать это просто. Достаточно рассчитать и впаять резистор в цепочку делителя LM317. Так я и поступил. Теперь напряжение 27,15в.В случае APC я решил установить туда кулер. Можно конечно вынести батареи из корпуса. Но мне такое решение показалось не эстетичным. Кроме того, будут лучше охлаждаться компоненты самого ИБП, не будут сохнуть конденсаторы.

Берем слесарный инструмент и вперед:

Ну а в маленьких APC back CS500 ничего делать не надо. Там импульсный зарядник, и он почти не греется. Напряжение в пределах нормы.

Итак, для долгой жизни батарей надо

Обеспечить температурный режим.В случае серверной это вынос батарей в отдельную комнату, шкаф, короб и обеспечение вентиляции / охлаждения.

В случае обычного бесперебойника это внедрение кулера, вынос батарей за пределы горячего корпуса.

Обеспечить соответствие напряжения заряда и температуры батарей.

Скорректировать напряжение заряда если необходимо.

Тест и восстановление АКБ

Теперь мне стало интересно. А можно ли попробовать восстановить б/у батарейки? Подсохшие и потерявшие емкость.Понятно, что в интернетах много всякого бреда и фейка. Я решил для начала немного изучить суть вопроса и почитать теорию.

Почитал книжку вот эту. И вот тут. А еще статью на Хабре.

Выводы из прочитанного

- Чуда быть не может. Пытаться восстановить можно только относительно живые АКБ с определенными симптомами. Если у батареи закорочены банки, осыпались или отвалились пластины то тут уже делать нечего. Только в цветмет!

- Процесс восстановления очень долгий (примерно неделя на один АКБ). По этому, делать это «в ручную» очень трудозатратно и не имеет смысла даже на стадии опытов. Имеет смысл только автоматизированный процесс.

- Восстановить батареи, работавшие в бесперебойниках таки можно попробовать. Потому что основные причины потери емкости этих батарей это потеря воды в результате постоянного подзаряда и сульфатация из-за не оптимальных режимов заряда и разряда.

- Заряжать и разряжать батарею лучше импульсами. Так меньше кипит и образуются кристаллы правильной структуры.

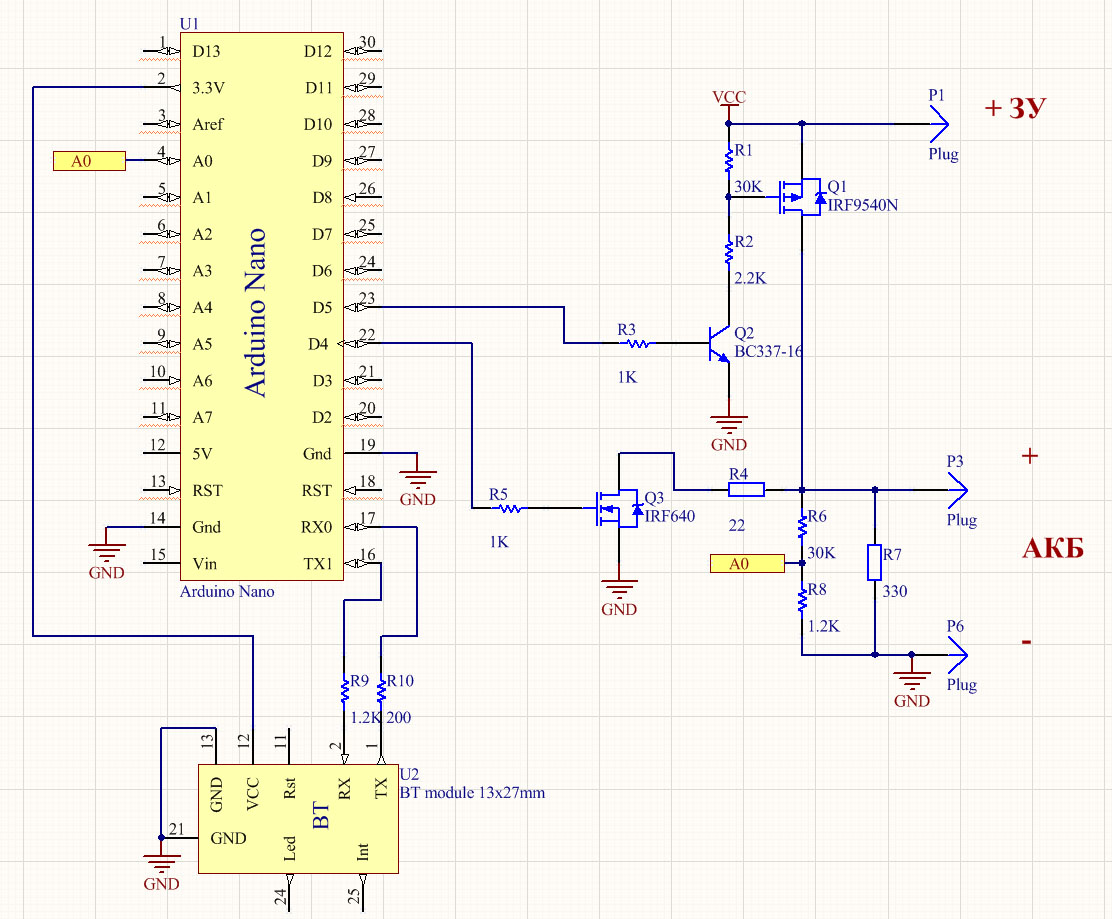

Вот ее схема:

Кликабельно

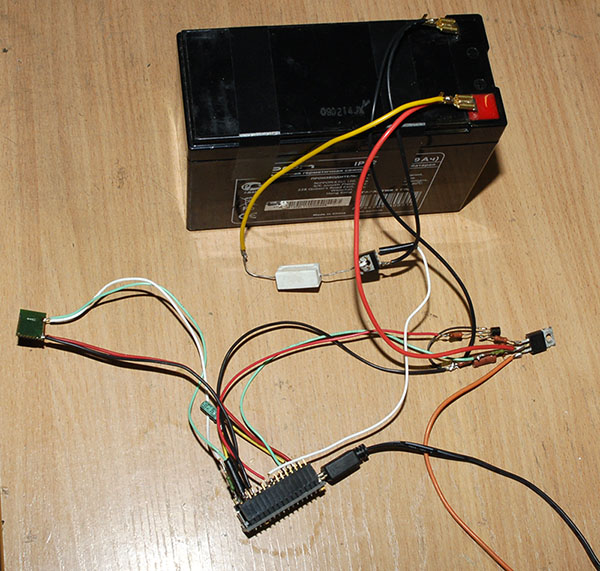

В качестве «мозгов» я взял Arduino nano. Источник тока – лабораторный блок питания с контролем тока и напряжения. Для связи с внешним миром – модуль Bluetooth HC-05.

Ключ Q1 подключает зарядку. Q3 подключает нагрузку R4 для разряда. Делитель R6 / R8 для контроля напряжения на АЦП Arduino.

Основная идея этой установки в том, что она работает где-нибудь в дальнем углу сама по себе, есть / пить не просит. Иногда можно поглядывать что там происходит и даже подходить к ней не надо.

Пока все сделано «на соплях». Я не знаю будет ли толк от всего этого, по этому заморачиваться с платой и корпусом пока не стал.

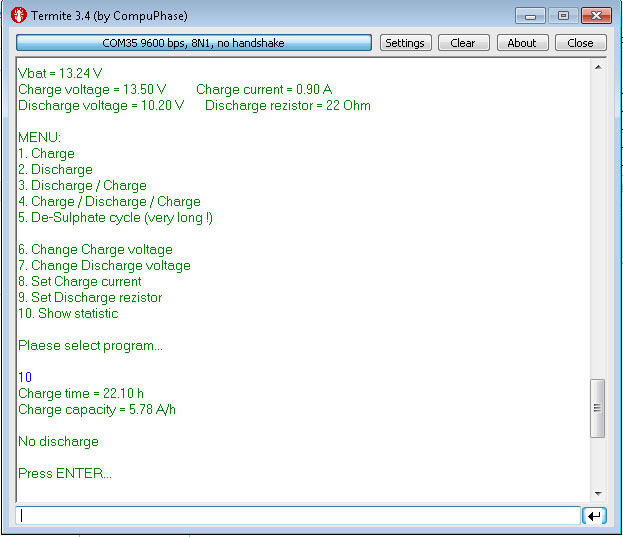

Управляется вся эта беда удаленно с терминала:

Схема позволяет прогонять разные циклы заряда / разряда по программе и считает примерно сколько электричества ушло на процесс. Можно определить сколько батарея берет и отдает.

Алгоритм работы такой:

Заряд идет импульсами 0,5 сек заряд и 1 сек релаксация.

Разряд импульсами 1/1 сек.

Измерение напряжения при заряде идет в паузах (не под напряжением)

Измерение напряжения при разряде идет под нагрузкой.

Заряжаем или разряжаем 3 минуты, потом измеряем напряжение, отправляем данные на Bluetooth модуль и решаем надо ли продолжать.

Есть еще программа десульфатации. Она долгая.

Сначала 3 цикла «выравнивания». Это заряд малым током и ожидание 10 часов.

Потом циклы разряд / заряд.

Выберем «подопытных кроликов»

Батарея № 1 Sven. (ее фото в начале статьи)Это батарейка 2012 года. ИБП на нее не ругается, проходит селф тест, но емкости у нее почти не осталось. Она держит 10 минут бесперебойник, нагруженный на роутер. Она и новая была хлам, а после 6 лет работы остались рожки да ножки :) Но для издевательств – самое оно.

Вскрытие крышки и заглядывание в банки показало, что в батарее сильно не хватает электролита.

Батарея № 2 Ippon

Она 2014 года, работала в ИБП типа «смарт» до тех пор, пока у соседней батареи в паре не закоротило банку. Произошло это недавно. То есть наработка 4 с лишним года. Она изрядно покипела и в нее пришлось доливать воду.

Доливаем дистиллированную воду

Именно воду, а не электролит. Потому что уходит именно вода, а серная кислота остается на пластинах в связанном состоянии. Обычная вода из под крана убьет АКБ сразу.Доливать нужно так:

Доливаем заряженную АКБ. Потому что в ходе работы уровень электролита меняется и в заряженном состоянии он максимальный. Чтобы не было перелива.

Шприцом с тупой иголкой капаем воду прямо на пластины. И смотрим фонариком.

Надо чтобы пластины были сверху влажные, но чтоб вода не плюхалась.

Процедуру повторить 2-3 раза по мере впитывания воды через несколько часов.

В испытуемую батарею №1 я долил примерно 50мл воды. Очень много, батарея была почти сухая! В батарею №2 долил чуть меньше, но тоже по 6-8 кубиков в каждую банку.

После долива воды, напряжение упало. Вода задействовала части пластин, которые давно были сухие и на них непонятно какие отложения.

Итак, предположим, что батарейке не дают нормально жить труднорастворимые отложения (сульфат свинца и α оксид свинца). Они имеют большое сопротивление и пассивируют участки пластин. Кроме того, отложения эти плотные и в них не проникает электролит. Удельная поверхность получается маленькая а циркуляции электролита – никакой. В результате симптомы: потеря емкости АКБ, большое внутреннее сопротивление (батарея не может отдавать большой ток), кипение при зарядке.

Батарея в таком состоянии даже может отдать свою паспортную емкость. Но только ооочень малыми токами. Так что практической пользы от этого никакой.

Задача цикла восстановления это растворить «вредные» соли. И путем заряда с правильным режимом, создать новые структуры с правильным строением.

Батарея 1 потребовала долгого выравнивания. То есть циклов заряда с ожиданием.

Заряжаем, ждем, напряжение падает. Потом опять заряжаем.

Я думаю, что из-за длительного выкипания воды, на пластинах образовались неравномерные отложения с разными свойствами. Получается разный заряд в пределах одной пластины.

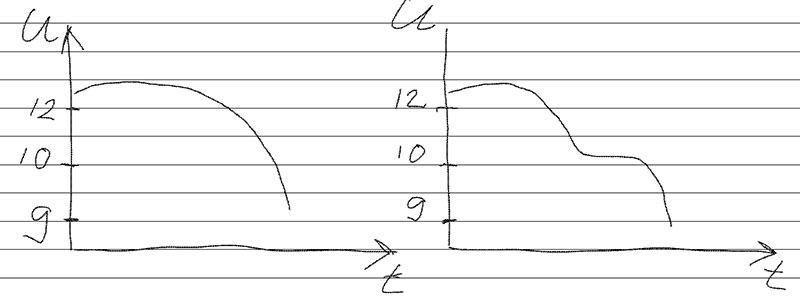

К сожалению, дальнейшие тесты этой батарейки на разряд / заряд выявили, что у нее есть отгнившие пластины в одной из банок. Видно это как «ступеньку» на кривой разряда.

Выглядит это так:

Слева — нормальная разрядная кривая. Справа — что получается когда отгнила часть пластин.

Батарея №2 почти не требовала выравнивания.

Электролит в ней выкипел быстро из-за аварии соседней батареи и я предпологаю что трудно растворимые отложения не успели образоваться.

Ей я прогнал 2 цикла разряд / заряд.

Для теста в условиях приближенных к реальным, я использовал APC Back CS500, нагруженный на лампочку 60вт. Мощность лампочки известна и замерена, КПД UPSа тоже замерен и равен 80%. От времени работы можно будет вычислить отдаваемую емкость.

Вот тестовая установка:

После долива воды, но до проведения восстановительных циклов, я зарядил батарейку №1 штатным способом от UPS и разрядил на лампочку.

Лампочка горела 8 минут, а батарея разрядилась до 9,5в (измерено под нагрузкой). Потом бесперебойник отключился. Возьмем эти 8 минут за точку отсчета (до процедур восстановления).

Батарею №2 я до восстановления так мучить не стал. Она еще годная, а разрядом до 9,5в ее можно убить.

После проведения восстановления, я испытал батарею №1 на том-же стенде с лампочкой и…

она продержалась 16 минут.

То есть в 2 раза дольше, чем до. И это при среднем токе 6,5А.

Конечно отгнившие пластины уже ничем не спасти, но динамика мне понравилась.

Даже эту дохлую батарейку можно использовать для питания какого-нибудь роутера или свича где-нибудь на чердаке / подвале и она продержит минут 30-40.

Отданная емкость до 0,87 Ач, после 1,73 Ач

Батарея №2 после восстановления продержалась на стенде с лампочкой 37 минут.

При этом я ее разряжал не до 9,5 а до 10,5 вольт. Она кальциевая и ее нельзя разряжать до 9,5.

Отданная емкость при этом 4 Ач при среднем токе 6,5 А.

Сравним это с табличкой из даташита вверху. Даташит конечно на другую батарею, но это не сильно важно.

В таблице нет значения 6,5А, но есть соседние колонки для напряжения 1,75в на элемент.

Я приблизительно посчитал и получилось 50минут продержала бы новая батарея ток 6,5А по даташиту.

Это значит что батарейка №2 отдает примерно 74% емкости относительно новой. Я считаю неплохо после 4х с лишним лет работы и пережитой аварии.

Эта батарейка еще послужит.

Вобще, я конечно не рекомендую использовать восстановленные батареи для важных задач.

Но для второстепенных, для питания маломощного и не критичного оборудования их можно использовать.

Еще я планирую использовать установку для прогона тестового разряда / заряда используемых батарей примерно раз в год. Буду оценивать их емкость и пригодность чтобы не получить аварию с разрушением, коротким замыканием батареи и выгоранием бесперебойника.

Всем спасибо за внимание, надеюсь кому нибудь пригодится.

Если кто хочет пожертвовать батарейку для опытов в Барнауле, прошу в личку.